- 1個のFileを何らかの方法で暗号化し、複数に分割して複数個所のデータセンターに保存する技術です。

- 分割は3個から4個に分割されます。

- 複数個のうちの、分割された2個の断片で元のFileに復号できると言うのが一般的です。

- この技術は10年以上も前から、数社日本でも発表されています。

- メリット

- デメリットと日本における印象

- ちなみにカリフォルニア州のLA市はGoogle_Cloudを使用しているようですが、2010年に行政の使用するcloudに”下記の条件をつけました

- 情報セキュリティーの対策は、大きく分類して、下記のように3つの分野に分類できると思います(個人的分類)。

1.分割された断片はそれぞれ、異なるデータセンターに保存され、1個の断片が漏洩しても全く意味を成さない。

2.異なるデータセンター、例えば”北海道””東京””沖縄”に保存されるので一箇所が災害にあっても重要なデータは保護される/BCP。

3.何らかの形で分割された複数個の断片居は、暗号化時に使用された、暗号鍵が隠蔽されているので、鍵の管理が不要。

4.一般的に情報が漏洩した場合の対策として、Fileを暗号化して保存されますが、厄介なのは”暗号鍵の管理”

また鍵長を長くする必要が生じた場合に、全ての暗号化されたFileを複合化して、再度暗号化する手間が大変ですが、この手間が不要になります。

5.また一個の断片が漏洩した場合は、再度残りの断片から復号化して、再度暗号化し分散することで、漏洩した1片は全く意味を成さなくなります。

以上のようなメリットが挙げられます。

- 1.日本では分割されているとは言え、他社と同じCloudに情報をおくことに抵抗があるようです。

- 2.一般論ですが、3分割することでおおむね必要とするストレージに容量が、平文の3倍必要であるといわれています。

- 3.残念ながら米国では既にサービスが普及し、誠に残念ですが米国の企業が日本展開を目論んでいるとの情報がありました。

- 1.秘密分散技術を取り入れるようにせよ。

- 2.グーグルのシステム管理者でも秘密分散されたデータを復号できないようにせよ。

- 3.市の職員のみが秘密分散されたデータを復号化できるようにせよ。

- やはり意識が違いますね。弊社の技術とにていますね。

| 分野1 | 多層防衛 | 防衛 | 侵入前 | 入り口対策 |

| 人工知能による予測 | 検知 | 侵入中 | 内部対策 | |

| 発症を未然に防ぐ | 侵入後 | 出口対策 | ||

| 抑制 | 侵入Costによる抑制 | |||

| 復旧 | ITレジエンス | |||

| 分野2 | 暗号技術 | 暗号技術 | 入らせない/搾取されない/漏洩しても意味がない | |

| 分野3 | 集中管理から分散管理へ | 集中するからターゲットが明確 | ||

- 前述しましたように、一般論ですが分散後必要とするストレージの容量が平文の3倍必要ですが、弊社では平文の1.5倍の容量で分散できる技術を開発しました。

- しかも、本技術を含め基本の3項目の技術は、同じアーキテクチャーのもと開発されておる、シームレスな違和感の無い技術体系を確立しております。

- 弊社分散機構は非常にコンパクトで高速なため色々なサービス展開が可能です。

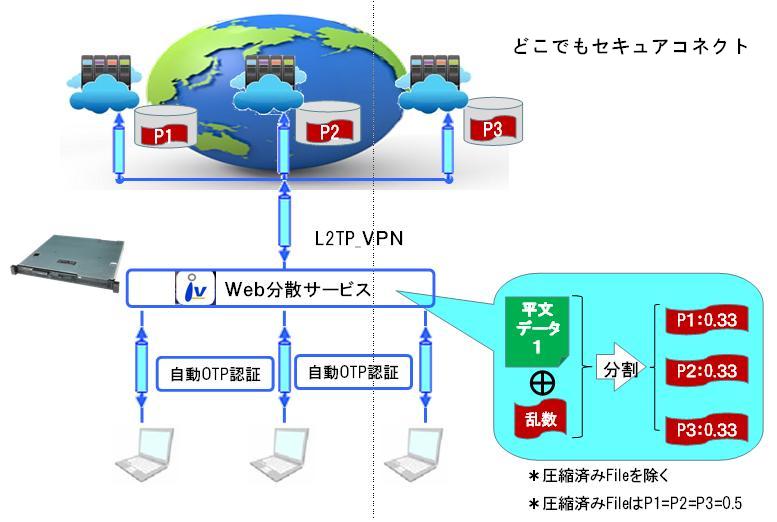

1.webサービスとして

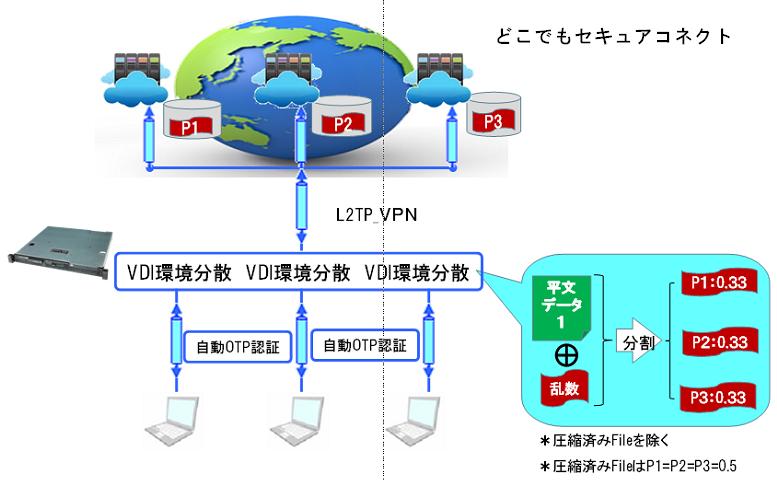

2.VDI環境で

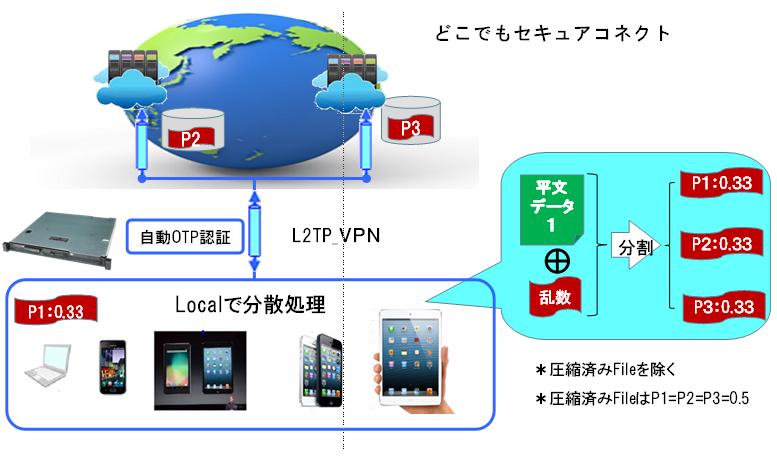

3.ローカルの機器内部で分散

- 弊社秘密分散の優位性

| 項目 | 従来の秘密分散(弊社調べ) | 弊社秘密分散 |

| 認証 | ID/Passwordの漏洩で成りすまし可能 | 自動OTP認証により、成りすまし不可 |

| 分散Serverまでの送信 | 平文のまま送信/外部Localからは平文 | 弊社L2TP_VPNにて送信/安全を担保 |

| 分散出力ポートの保護 | 分散出力ポートの保護は手薄 | 分散後も弊社VPN経由で分散Serverに送信 |

| 分散後のストレージ容量 | 容量はおおむね3倍必要 | 1.5倍/0.5x3箇所の容量 |